Исследователи из Вустерского политехнического института, штат Массачусетс, США, и Любекского университета, Германия, опубликовали документ, в котором подробно описан новый недостаток безопасности, присутствующий во всех современных процессорах Intel Core. Недостаток был назван «SPOILER», что является своего рода сокращением для «Спекулятивных угроз нагрузки, повышающих силу удара молотом и кэш-атаки». Вкратце, можно использовать SPOILER как вредоносный JavaScript в веб-браузере или какую-либо вредоносную программу для извлечения паролей, ключей и других данных из памяти.

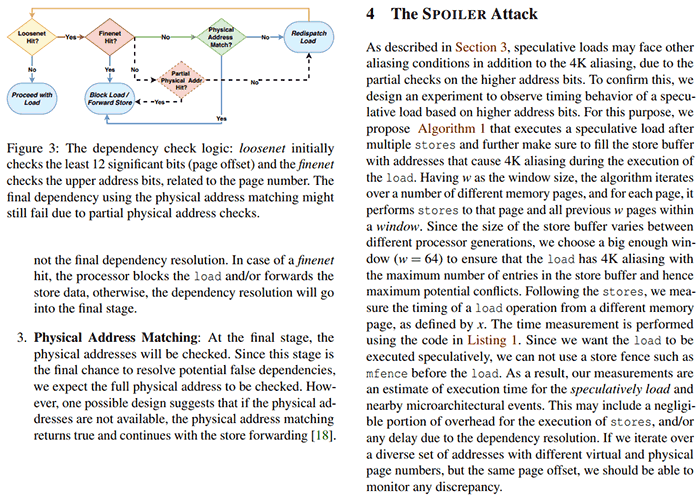

Техника повышения производительности процессора «спекулятивного исполнения», которая является жертвой SPOILER, может напоминать одну из хорошо известных уязвимостей Spectre, впервые «происходит из совершенно другого аппаратного блока, Буфера порядка памяти», пишите исследователи. Таким образом, это в настоящее время не смягчено текущими исправлениями Spectre.

«Spoiler — это не атака Spectre. Основной причиной Spoiler является слабость спекуляции с адресами собственной реализации Intel подсистемы памяти, которая напрямую пропускает поведение синхронизации из-за конфликтов физических адресов». Посредством этой новой микроархитектурной утечки раскрывается критическая информация «о физических отображениях страниц в процессах пространства пользователя». Более подробно обсуждая эту технику, исследователи добавили: «Чтобы использовать утечку, мы использовали поведение спекулятивной нагрузки после заклинивания буфера хранилища».

Важно отметить, что уязвимость SPOILER может приводить к утечкам в пользовательском пространстве без каких-либо специальных привилегий в любой операционной системе и работает в виртуальных машинах и изолированных средах. Утечка данных от атак SPOILER сама по себе бесполезна, но может помочь ускорить существующие атаки или разработать новые атаки с использованием новых знаний.

Пресс-секретарь сообщил: «Мы ожидаем, что программное обеспечение может быть защищено от таких проблем с помощью безопасных методов разработки побочных каналов. Это включает в себя отказ от потоков управления, зависящих от данных, представляющих интерес. Мы также ожидаем, что модули DRAM, защищенные от атак типа Роухаммера, останутся защищенными. «